web89

题目源码

1 | <?php |

新的系列开始了,还没练过,让我看看都是什么怪物,bangbang炸弹全部拿捏

踏上路途吧

1 | <?php |

新的系列开始了,还没练过,让我看看都是什么怪物,bangbang炸弹全部拿捏

利用脚本扫描目录

1 | import requests |

全部题都是struts2框架漏洞,Struts2是用Java语言编写的一个基于MVC设计模式的Web应用框架

2017年3月6日,Apache Struts 2被曝存在远程命令执行漏洞。在使用基于Jakarta插件的文件上传功能条件下,恶意用户可以通过修改HTTP请求头中的Content-Type值构造恶意代码,在服务器上执行系统命令,完全控制该服务器,最后达到挖矿、对外攻/击、数据窃取勒索、篡改为菠菜站等目的。漏洞利用所需组件默认启用,风险等级为高危。

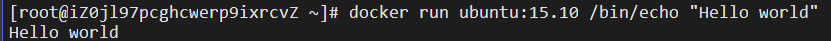

1 | docker run ubuntu:15.10 /bin/echo "Hello world" |

各个参数解析:

以上命令完整的意思可以解释为:Docker 以 ubuntu15.10 镜像创建一个新容器,然后在容器里执行 bin/echo “Hello world”,然后输出结果。

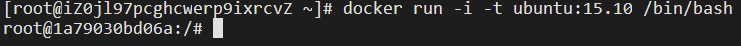

我们通过 docker 的两个参数 -i -t,让 docker 运行的容器实现**”对话”**的能力:

1 | docker run -i -t ubuntu:15.10 /bin/bash |

各个参数解析:

此时我们已进入一个 ubuntu15.10 系统的容器

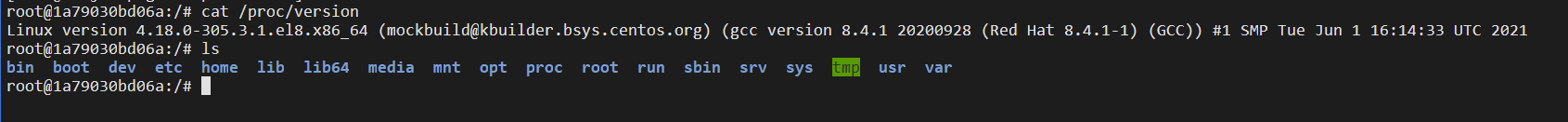

我们尝试在容器中运行命令 cat /proc/version和ls分别查看当前系统的版本信息和当前目录下的文件列表

1 | cat /proc/version |

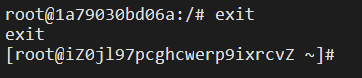

我们可以通过运行 exit 命令或者使用 CTRL+D 来退出容器。

注意第三行中 [root@iZ0jl97pcghcwerp9ixrcvZ ~]# 表明我们已经退出了当前的容器,返回到当前的主机中。